サイバー攻撃の種類が増えるにつれ、特定の攻撃に対する具体的な対策方法を設計できるためには、その攻撃について深く知ることが必要になります。したがって、DDoS攻撃とDoS攻撃という2つの強敵から攻撃を防御するためには、まずその正体を把握すべきでしょう。

DDoS攻撃とは?

DDoS攻撃(Distributed Denial of Service Attack/分散型サービス妨害攻撃)とはサイバー犯罪の手法の1つであり、攻撃者がサーバーにインターネットトラフィックを大量に送り込み、ユーザーが接続されているオンラインサービスとWebサイトにアクセスするのを妨害する攻撃です。実際、DDoS攻撃はDoS攻撃と非常によく似ているため、多くの人がこの2つを混同しています。

DDoS攻撃についてより詳しく知りたいには、こちらの関連記事をご覧ください:DDoS攻撃とは?DDoS攻撃を防ぐ対策を紹介。

DoS攻撃とは?

サービス拒否(DoS)攻撃とは、攻撃者がネットワークに接続されているホストのサービスを一時的または無期限に中断させることで、攻撃対象のユーザーがマシンやネットワークリソースを利用できないようにするネットワーク攻撃です。

DoS攻撃とDDoS攻撃の種類

この2種類のサイバー攻撃は、同様の目的でコンピューターを攻撃しますが、攻撃方法の違いによって分類できます。これもDDoS攻撃とDoS攻撃の違いの1つです。DoS攻撃とDDoS攻撃はそれぞれ3つの種類に分けられます。

DoS攻撃の3つの種類

ティアドロップ攻撃

ティアドロップ攻撃は、IPフラグメントを信頼するTCP/IPスタック実装のパケットヘッダーの情報を悪用します。

IPセグメントには、そのパケットが元のパケットのどのセグメントを含んでいるかを示す情報が含まれています。一部のTCP/IPスタック(Service Pack 4以前のNTなど)は、オフセットが重複する偽造セグメントを受信するとクラッシュすることがあります。

ネットワークを介してIPパケットを転送する際、パケットはより小さな断片に分割されます。攻撃者は2つ(またはそれ以上)のパケットを送信することでティアドロップ攻撃を行います。

フラッディング攻撃

SYNフラッディング攻撃は、TCPの3ウェイハンドシェイクメカニズムを悪用します。攻撃者は偽造したIPアドレスを使って攻撃される側にリクエストを送信し、攻撃される側から送信された応答パケットは宛先に届きません。その結果、攻撃された側は接続が閉じるのを待つ間にリソースを消費し続けます。

このような接続が何千個もあると、ホストのリソースが尽きてしまい、攻撃の目的が達成されます。

IPフラグメンテーション攻撃

IPフラグメンテーション攻撃とは、コンピュータープログラムの再編成の脆弱性の一種です。変更されたネットワークパケットを送信し、受信ネットワークを再構成はできません。未アセンブルのパケットが大量に発生するため、ネットワークが行き詰まり、すべてのリソースが使い果たされます。

DDoS攻撃の3つの種類

ボリューム攻撃

ボリューム攻撃は、帯域幅が完全になくなるほど大量のトラフィックをサーバーに送り込む攻撃です。

このような攻撃では、悪意のある攻撃者が偽造したターゲットIPアドレスを使用してDNSサーバーにリクエストを送ります。その後、DNSサーバーはターゲットサーバーに応答を送信します。大規模に実行すると、大量のDNS応答がターゲットサーバーを大混乱に陥れる可能性があります。

プロトコル攻撃

プロトコルDDoS攻撃は、インターネット通信プロトコルの脆弱性を利用しています。これらのプロトコルの多くは世界中で使用されているため、その動作方法を変更することは複雑で、展開に長い時間がかかります。

例えば、ボーダーゲートウェイプロトコル/Border Gateway Protocol(BGP)ハイジャックは、プロトコルDDoS攻撃の一例です。

Webアプリケーション攻撃

アプリケーション攻撃は、サイバー犯罪者が許可されていない領域にアクセスすることを含みます。通常、攻撃者はアプリケーション層から侵入し、コード内に記述されたアプリケーションの脆弱性を探します。

DDoS攻撃とDoS攻撃の違い

DDoS攻撃とDoS攻撃を比較するために、この記事では、この2つのサイバー攻撃の重要な特徴の違いをわかりやすく解説していきます。

インターネット接続

DoS攻撃とDDoS攻撃の主な違いは、DDoSが複数のインターネット接続を使用して被害者のコンピューターネットワークをオフライン状態にするのに対し、DoSは単一の接続のみを使用することです。

攻撃の速度

DDoS攻撃はDoS攻撃よりも速いです。DDoS攻撃は複数の場所から行われるため、単一の場所からのDoS攻撃よりもはるかに迅速に展開できます。攻撃のスピードが速いため、DDoS攻撃は検出が難しく、受けた被害は拡大し、壊滅的な結果になることさえあります。

検出の容易さ

DDoS攻撃に比べて、DoS攻撃は追跡しやすいです。速度比較によると、DDoS攻撃はDoSよりも速いため、検出が難しくなります。

さらに、DoSは単一の場所から攻撃するため、そのソースを検出して接続を切断することが容易になります。

トラフィック量

DDoS攻撃により、攻撃者は被害者のネットワークに大量のトラフィックを送信できます。DDoS攻撃は複数のリモートマシン(ゾンビまたはボット)を使用するため、異なる場所から同時に大量のトラフィックを送信することができ、検出を回避し、サーバーに短時間で過負荷をかけることが可能です。

実行の方法

DDoS攻撃では、被害者のPCは複数の場所から送信されたパケットからロードされます。その一方、DoS攻撃では、被害者のPCは単一の場所から送信されたパケットからロードされます。

DDoS攻撃は、マルウェア(ボット)に感染した複数のホストを連携させ、コマンド・アンド・コントロール(C&C)サーバーが管理するボットネットを構築します。対照的に、DoS攻撃は通常、スクリプトやツールを使用して1台のコンピューターから攻撃を実行します。

DDoS攻撃とDoS攻撃、どっちが危険か?

以上で紹介したDDoS攻撃とDoS攻撃の比較情報から、DDoS攻撃は多くの点でDoS攻撃を凌駕していることが明らかです。今でも、DDoS攻撃が圧倒的に難しい問題の1つとなっています。

DDoS攻撃とDoS攻撃はどちらも危険であり、どちらも深刻なシャットダウン問題を引き起こす恐れがあります。しかし、DDoS攻撃は分散システムから行われるのに対し、後者は単一システムから実行されるため、DDoS攻撃がDoS攻撃より危険です。

DDoS攻撃やDoS攻撃を受けているかどうかを見分ける方法は?以下の症状をチェックしてください。

- ネットワークパフォーマンスが理由もなく低下した。

- デジタル資産におけるサービス拒否。

- 同じネットワーク上のマシンへのネットワーク接続が理由もなく切断された。

- 突然のダウンタイムやパフォーマンスの問題。

DDoS攻撃またはDoS攻撃は発生する原因

利益への追求

サイバー犯罪のほとんどは、利益の追求から生じています。インターネット上では、犯罪者にとって非常に魅力的な宝物‐暗号資産(仮想通貨)があります。複数の攻撃により、電子商取引サイトがクラッシュするだけでなく、さらに深刻なのは経済的損失があることです。

さらに、人々のプライバシーをショッピングプラットフォームやその他のサービスビジネスなど、それを必要とする企業に販売することで、有利な資産を得ることができます。

イデオロギー的信念

この種のハッカーにとって、彼らの目的は利益ではなく、政治的支持や反対意見を示すことです。彼らは、政治家、政治団体、その他政府や非政府組織など、彼らのイデオロギーと異なる信条を持つ組織を攻撃し、相手のWebサイトをシャットダウンします。

サイバー戦争

このように過激な方法で政治的異議を主張すると、異なる政治的支持を持つ人々が同じ方法で対抗し、サイバー戦争を引き起こします。通常、過激派やテロリストが、政治的または軍事的な目的で、異なるタイプのDDoS攻撃を試みます。

悪意のある競合他社

個人的な利益のために、一部の競合他社は悪意のある行動をとってライバルを攻撃します。DDoS 攻撃は商業戦争で一般的に使用されます。

DDoS 攻撃により企業のネットワークがダウンし、その間に敵がその企業の顧客を窃取する可能性があります。

DDoS攻撃とDoS攻撃の防止対策

DoS攻撃とDDoS攻撃の情報について学んだ後、この2つのサイバー攻撃を防ぐ対策方法がないかとお考えではないでしょうか。DDoS攻撃を受けたら?DDoS攻撃やDoS攻撃を防ぐには、以下の対策があります。

- 多層的なDDoS保護を作成する。

- Webアプリケーションファイアウォールを採用する。

- 攻撃の症状を把握する。

- ネットワークトラフィックを継続的に監視する。

- ネットワークブロードキャストを制限する。

- サーバーの冗長化を構築する。

さらに、バックアップの重要性も強調しておきたいです。DDoS攻撃もDoS攻撃も、インターネットパフォーマンスの低下、Webサイトの閉鎖、システムクラッシュなどにつながります。この場合、システムをいち早く復元させる唯一の方法は、システムのバックアップを別の外付けディスクに作成しておくことです。

MiniTool ShadowMakerはユーザーの要求を満たすことができ、バックアップの使い勝手を向上させるために様々な機能を備えています。必要に応じて、スケジュールバックアップ(毎日、毎週、毎月、イベント時)とバックアップスキーム(完全バックアップ、増分バックアップ、差分バックアップ)を作成することができます。

それでは、このプログラムをダウンロードしてインストールし、30日間の無料体験版をお試しください。

MiniTool ShadowMaker Trialクリックしてダウンロード100%クリーン&セーフ

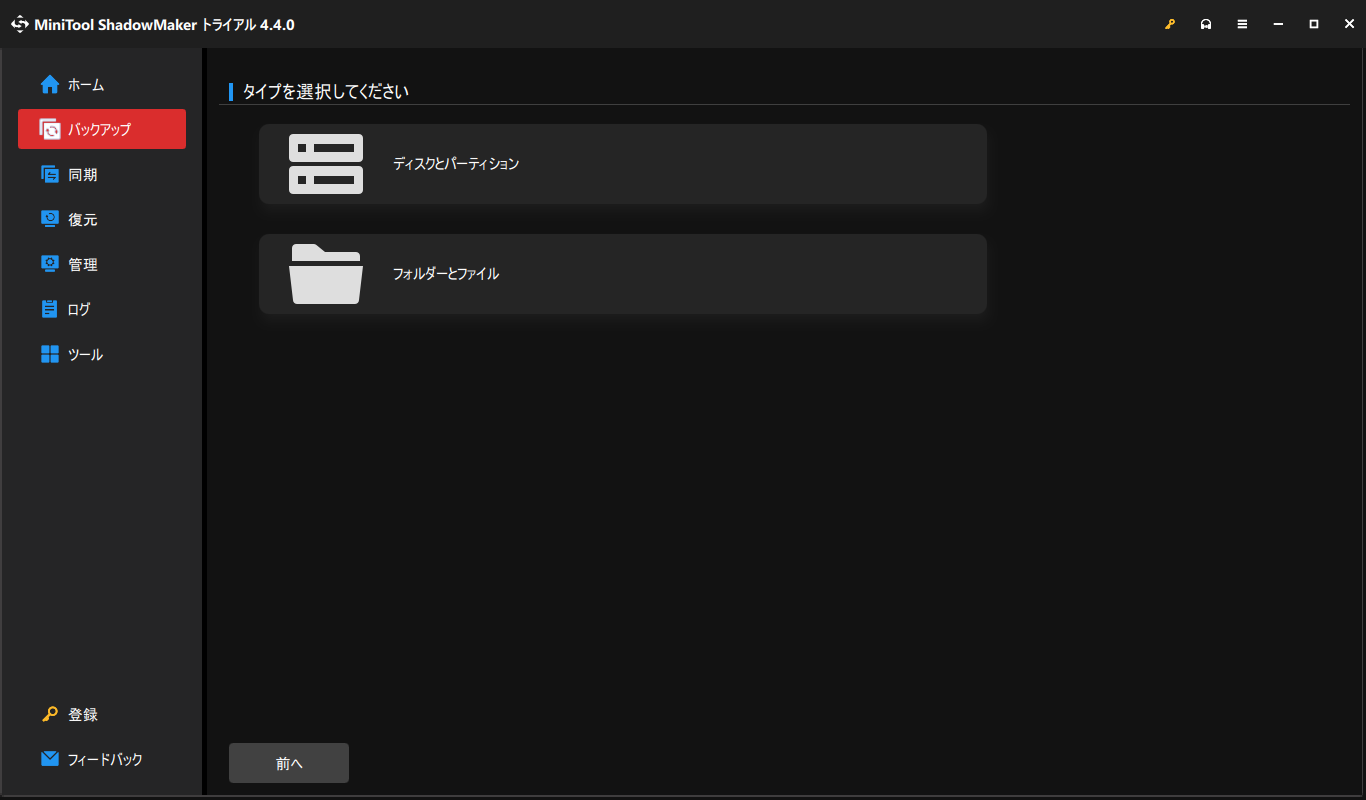

ステップ1:MiniTool ShadowMakerを開き、「体験版で続く」をクリックしてメインインターフェースに入ります。

ステップ2:「バックアップ」タブに移動します。デフォルトでは、「システム」をソースとして選択されています。他のバックアップ対象(ディスク、パーティション、フォルダー、ファイル)または他のバックアップ先(ユーザー、ライブラリー、コンピューター、共有済み)に変更したい場合は、「ソース」または「バックアップ先」のセクションをクリックして選択し直します。

ステップ3:バックアップを完了するには、「今すぐバックアップ」オプションをクリックしてすぐに処理を始めるか、「後でバックアップ」オプションをクリックしてバックアップを遅延させることができます。なお、遅延されたバックアップタスクは「管理」ページに表示されます。

結語:

すべてのサイバー攻撃は、データ損失やプライバシー侵害を引き起こす可能性があり、未然に防ぐことは困難です。しかし、より深刻な事態を避けるために、重要なデータのバックアップ計画を立てることが良い方法です。この記事では、2つの一般的な攻撃‐DDoSとDoSの違いと防止対策について紹介しました。この記事を読んだ後、皆さんの問題が解決されることを願っています。

MiniTool ShadowMakerの使用時に問題が発生した場合は、以下のコメントゾーンにメッセージをご記入ください。できるだけ早く返事いたします。また、MiniToolソフトウェアの使用時にサポートが必要な場合は、お気軽に[email protected]までお問い合わせください。