様々な種類のハッキング チャネルに直面すると、人々は常に何をすべきか途方に暮れることになります。例えば、「ホワイトハット(White Hat)」と「ブラックハット(Black Hat)」をご存知ですか?それらは布製の装飾品ではなく、情報技術です。MiniTool Webサイトのこの記事は、ホワイトハットとブラックハットの違いについて、詳しく説明していきます。

まず、ホワイトハットでもブラックハットでも、どちらもハッカーを分類するために使用されます。これは、昔の西部劇で、ヒーローは白い帽子をかぶり、悪役は黒い帽子をかぶっていたことにヒントを得たものです。

つまり、すべてのハッカーが悪意のある敵とみなされるわけではないということです。ハッカーは、ホワイトハットハッカー、ブラックハットハッカー、グレーハットハッカーという3つの一般的な種類に分けられます。また、倫理的なハッカー、悪意あるハッカー、悪意はないが必ずしも倫理的ではないハッカーというように、動機によっても区別されることもできます。

したがって、ホワイトハットとブラックハットの違いを理解するには、まずその定義と動機から始めましょう。

ホワイトハットとは?

ホワイトハットハッカーというサイバー用語は、セキュリティの脆弱性をチェックするために、ハッカーとして自分のシステムを攻撃するプログラマーを指す言葉です。彼らは、ハッカー(通常ブラックハットハッカーと呼ばれる)が攻撃または破壊するために使うのと同じ方法ですが、その動機はセキュリティを維持するためです。

ホワイトハットハッカーは通常、システムの脆弱性を見つけるための高度な専門知識と技術を持っていますが、ブラックハットハッカーとは異なり、組織のネットワークやコンピューターシステムに侵入する権限や 認定を受けているため、セキュリティシステムの弱点を見つけ出し、外部攻撃やデータ漏洩からシステムを守る方法を探すことができます。

多くの企業や政府は、防衛壁を補強するためにこのような専門家を必要としています。したがって、こうしたホワイトハットハッカーは高額な報酬を得ることができ、個人的な利益のために働くこともあります。

ブラックハットとは?

ブラックハットハッカーは、利益を得るために他人のネットワークリソースを盗んだり、有料ソフトウェアをクラックしたりします。彼らに言わせれば、それは自分自身の技術が優れているからなのですが、そのような行為は市場秩序全体を混乱させたり、他人のプライバシーを漏洩させたりすることがよくあります。

ブラックハットハッカーは、システムへの侵入、情報の窃盗、データの改ざんなど、単純なマルウェアの配布から複雑な脆弱性の悪用やデータの盗難まで、さまざまな攻撃でセキュリティを脅かすことができます。

ホワイトハットとブラックハットの比較

ホワイトハットとブラックハットの違い:動機

ホワイトハットハッカーとブラックハットハッカーの最大の違いはその動機です。

前述のとおり、敵と仲間をより正確に識別するため、ハッカーの種類は倫理的なハッカーと悪意のあるハッカーに分類されています。つまり、善意や正当な理由でシステム攻撃を行うハッカーもいれば、金銭的利益や政治的利益、悪意のある復讐のためにシステム攻撃を行うハッカーもいるということです。

そうでなければ、たとえ同じチャンネルを使用して攻撃を実行したとしても、攻撃された側がその行為を承認している限り、攻撃者は合法的で倫理的であるように見えることがあります。

倫理的なハッキングは「情報セキュリティの擁護者」、インターネット世界の「守護者」、そして「インターネット+」において不可欠な存在として社会から認められています。その一方、ブラックハットハッキングは、社会ルールを妨害するため、違法なイベントに属します。

ホワイトハットとブラックハットの比較:テクニック

ホワイトハットハッカーもブラックハットハッカーも、その目的はシステムを攻撃し、セキュリティシステムの弱点を見つけることですが、そのテクニックとやり方は異なります。

ホワイトハットハッキング

1.ソーシャルエンジニアリング

ソーシャルエンジニアリングとは、被害者を騙して操作し、電信送金やログイン認証情報の共有など、本来行うはずのないことを行わせる行為です。

2.ペネトレーションテスト

ペネトレーションテストは、組織の防御とエンドポイントの脆弱性や弱点を検証し、修正することを目的としています。

3.偵察と調査

これは、物理的およびITインフラストラクチャの脆弱性を特定するために、組織を調査することです。その目的は、損害を与えたり破壊したりせずに、合法的にセキュリティ制御と仕組みを回避する方法を見出すのに十分な情報を得るためです。

4.プログラミング

ホワイトハットハッカーは、サイバー犯罪者の注意をそらし、攻撃者に関する貴重な情報を取得するために、餌として「ハニーポット」を作成します。

5.様々なデジタルツールや物理的ツールの使用

ボットとその他のマルウェアをインストールし、ネットワークやサーバーにアクセスすることができます。

ブラックハットハッキング

ブラックハットのハッキング技術は常に進化し続けていますが、主な攻撃方法はあまり変わりません。次に、直面する可能性のあるハッキング技術を挙げてみます。

1.フィッシング攻撃

フィッシングはサイバーセキュリティ攻撃の一種であり、悪意のある行為者が信頼できる個人や団体を装ってメッセージを送信します。

2.DDoS攻撃

DDoS攻撃とは、合成トラフィックを使用してオンラインサービスを洪水にする攻撃です。DDoS攻撃について詳しくは、こちらの記事をご覧ください:DDoS攻撃とは?DDoS攻撃を防ぐ方法は?

3.トロイの木馬ウイルス

トロイの木馬はマルウェアの一種であり、フリーソフト、ビデオ、音楽、または合法的な広告を装ってその本当の内容を隠し、ユーザーを無害なファイルであると信じ込ませます。

4.その他の一般的なテクニックを以下に示します:

- 論理爆弾(ロジックボム)

- キーロギング

- ランサムウェア

- Fake W.A.P.

- ブルートフォース

- Switch attacks

- Cookie theft

- ベイト攻撃

ホワイトハットとブラックハットの違い:仕事の原則

動機と技術に加えて、仕事の原則によってホワイトハットとブラックハットを区別できます。

ホワイトハットハッカー

ホワイトハットハッカーには5つの段階があります:

ステージ1:フットプリント

フットプリンティングとは、侵入の機会を特定するために、対象のコンピューターシステム、インフラ、ネットワークについて可能な限り多くの情報を収集する手法です。これは、脆弱性を特定するための最も効果的な方法の1つです。

ステージ2:スキャン

必要な情報を収集した後、ハッカーはネットワークにアクセスし、ユーザーアカウント、認証情報、IPアドレスなどの情報を検索します。

ステージ3:アクセス権の獲得

この段階では、攻撃者は様々なツールや方法を用いてシステム/ネットワークに侵入します。システムに侵入した後、必要なアプリケーションをインストールしたり、データを変更または隠すために、攻撃者は管理者レベルまで権限を高める必要があります。

ステージ4:アクセス権の保持

これは、ハッカーがシステムにアクセスした後のプロセスです。アクセス許可を取得した後、今後システムにアクセスする必要がある場合にシステムに侵入できるように、ハッカーはいくつかのバックドアをインストールします。

ステージ5:分析

脆弱性分析とは、システム、コンピューター、その他のエコシステムツールのすべての脆弱性をチェックする手順です。脆弱性分析は、脆弱性の分析、確認、ランク付けに役立ちます。

これは、脅威の詳細を特定または評価することで、ハッキングから保護するためのソリューションを策定するのに役に立ちます。

ブラックハットハッカー

- マルウェアやDDoS攻撃を作成して実行することで、業務を妨害し、完全な混乱と破壊を引き起こします。

- あなたを操作して機密情報や銀行情報を提供させるために、ソーシャルメディアにおいて信頼できる人物のプロフィールを偽造します。

- 漏洩したデータベースに侵入してユーザーデータを盗み出します。

- フィッシング攻撃を利用してマルウェアを拡散または他人を詐欺します。

- 常に脆弱性を探し、個人的な利益のために脆弱性を悪用します。

- 対象のデバイスにスパイウェアをインストールし、被害者を脅迫します。

ブラックハットハッカーから身を守る方法

公共Wi-Fiで個人データや財務データにアクセスしない

無料Wi-Fiのセキュリティに対する最大の脅威は、ハッカーがあなたと接続ポイントの間に潜り込むことができることです。つまり、ホットスポットと直接通信するのではなく、ハッカーに情報を送信し、ハッカーがその情報を転送することです。

必要のない機能をオフにする

WLAN以外に、GPS、Bluetooth、一部のアプリなど、あなたとハッカーの間の橋渡しとなる可能性のある機能はすべて危険です。必要なときだけオンにすればよいです。

アプリを慎重に選ぶ

アプリは、悪意のあるコードを隠すためのよくある経路です。リンクによっては危険なウイルスや添付ファイルをもたらす可能性があるため、このような事態を避けるためには、信頼できるWebサイトからプログラムをダウンロードし、インストールすることをお勧めします。

さらに、アプリを定期的にアップデートし、不要なプログラムを適時に削除することもお忘れなく。

パスワード、ロックコード、または暗号化を使用する

- 信頼できる暗号化パスワードマネージャーを使用します。

- パスワードは8文字以上で、大文字と小文字を組み合わせて、数字やその他の文字が含まれていることを確認します。

- ストレージ暗号化機能を使用します。

- 画面を5分またはそれ以下でタイムアウトするように設定します。

事前にデータをバックアップする

ホワイトハットとブラックハットの違いについて学び、両者が何か、どう区別すべきかを大まかに理解されたことでしょう。しかし、一部の情報を入手し、いくつかの予防策を講じているにもかかわらず、どんな細部を見落としても、ハッカーの標的にされる可能性があります。

損失を最小限に抑え、システムクラッシュやハッカーによるその他の深刻な災害を防ぐために、バックアッププランを作成することは、紛失したデータを復元するための最後の手段です。MiniTool ShadowMakerはこの分野で何年も取り組んでおり、さらに大きな進歩と突破口を開いてきました。

MiniTool ShadowMakerのバックアップ機能を使用するには、まずプログラムをダウンロードしてインストールする必要があります。すると、30日間の無料体験版を獲得できます。

MiniTool ShadowMaker Trialクリックしてダウンロード100%クリーン&セーフ

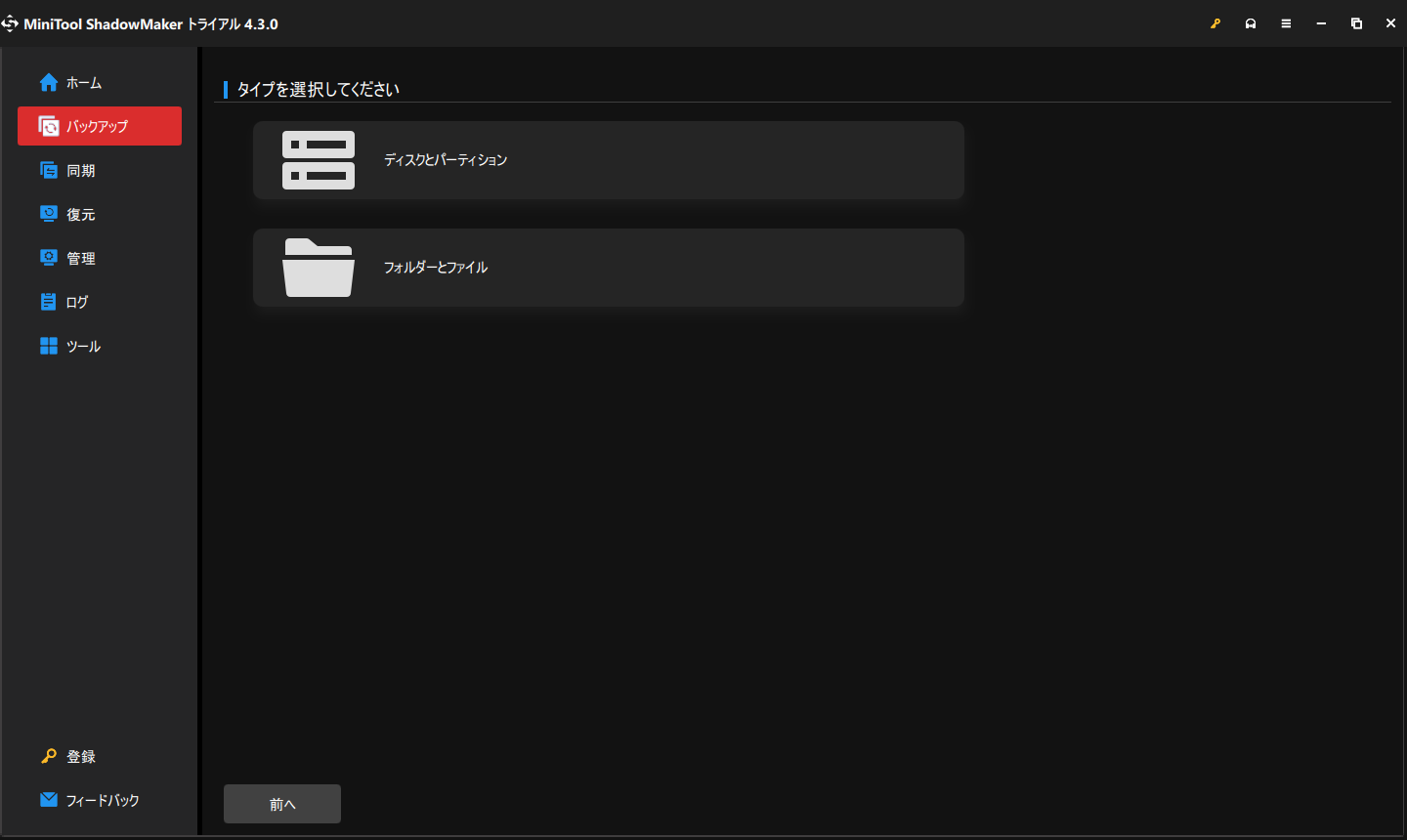

ステップ1:「体験版で続く」をクリックしてこのフリーソフトを起動し、「バックアップ」タブに切り替えます。

ステップ2:「ソース」セクションをクリックし、ポップアップウィンドウでシステム、ディスク、パーティション、フォルダー、ファイルなど、バックアップするものを選択できます。デフォルトでは、システムがバックアップソースとして設定されています。

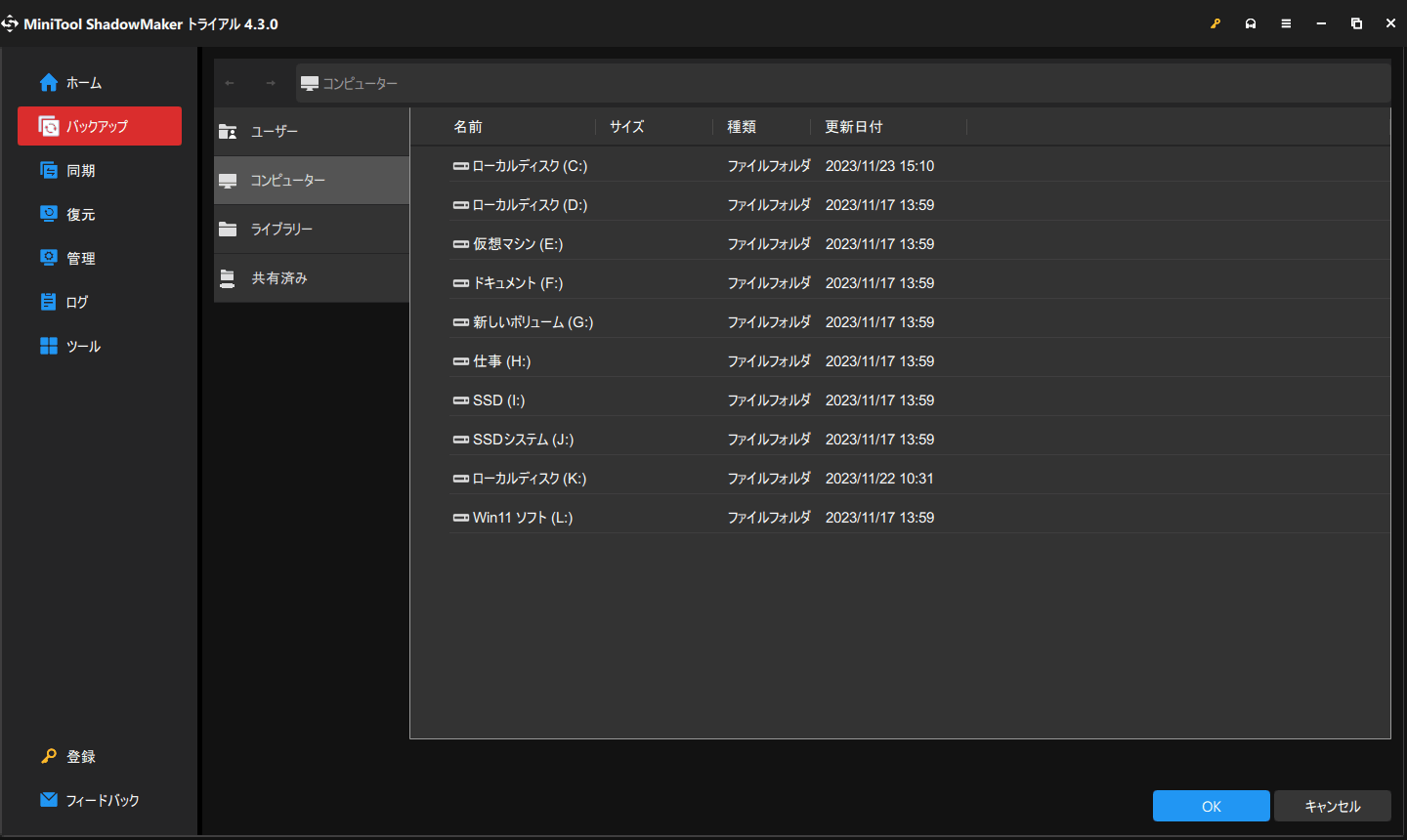

ステップ3:次に、「バックアップ先」セクションに移動し、「ユーザー」「ライブラリー」「コンピューター」「共有済み」の4つのオプションを選択できます。保存先のパスを選択した後、「OK」をクリックして変更を保存します。

ステップ4:バックアッププロセスをすぐに開始するには、「今すぐバックアップ」オプションをクリックし、バックアップを遅延させるには「後でバックアップ」オプションをクリックします。遅延されたバックアップタスクは「管理」ページにあります。

さらに、MiniTool ShadowMakerはファイルの同期やディスクのクローン作成も実行できます。体験できるサービスはバックアップだけではありません。さらに、便利な機能の1つである「ユニバーサル復元」は、他のコンピューターでシステムを復元する際の互換性の問題を解決するのに役立ちます。

この記事では、ホワイトハットとブラックハットの違い・比較と、ハッカーを阻止する対策について詳しく解説ています。この記事が気に入ったら、Twitterで共有しましょう。Twitterでシェア

結語:

ほとんどの場合、すべてのハッキング攻撃を完全に防ぐことは難しいです。インターネットに繋がっている世界では、重要で価値のあるデータを簡単に外部に晒してしまう可能性があるからです。幸いなことに、被害を最小限に抑える方法はありますし、バックアッププランは最後の手段です。

MiniTool ShadowMakerの使用時に問題が発生した場合は、以下のコメント欄にご記入ください。できるだけ早く返事いたします。MiniToolソフトウェアの使用時にサポートが必要な場合は、お気軽に[email protected]までお問い合わせください。